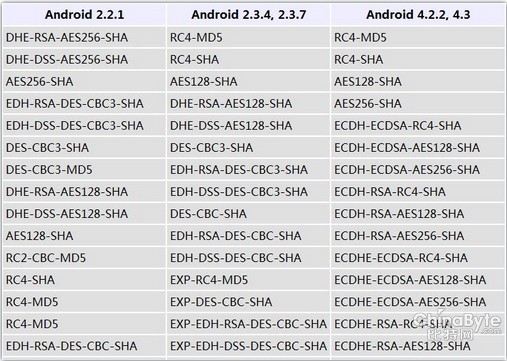

Android 2.2.1默许利用的加密算法是AES 256-SHA1,但从2010年发布的Android 2.3开端,它默许利用的是一种更弱的加密算法 RC4-MD5。当Android利用成立SSL加密连接,假定没有指定的话它将默许利用RC4-MD5进行加密。

有人可能会思疑美国***局(NSA)拉拢了Android开辟者以降落破解加密连接监督Android用户的难度。但Georg Lukas在阐发了Android源代码以后发现,默许加密算法的挨次是Sun/甲骨文的Java定义的,Java规格定义的TLS安然传输和谈加密算法列表中前两种为RC4和MD5,2011年发布的Java 7加进椭圆曲线加密算法改进了加密列表,但Android是基于 JDK 6,仍然沿用十年前定义的默许加密算法列表。