近年来对wep密码破解并对其网络进行共享使用的行为日益普遍,大多数国内蹭网用户在破解无线密码时使用的工具全部基于Aircrack-ng的破解组件的各种前端程序,近期爆出的Aircrack-ng远程溢出漏洞可能会给予这些人一沉重打击,该漏洞可导致范围内的所有正在使用airodump-ng抓包的计算机设备程序崩溃,无法完成正常的抓包步骤,如果有很多正义人士每天运行此漏洞利用脚本的话,想必会让其附近广大蹭网者很烦恼。

而且通过该漏洞进一步分析,今后可能还会造成远程代码执行问题,即蹭网用户如果在windows环境运行airodump-ng抓包时会造成代码执行,导 致系统被种植、远控等恶意程序。

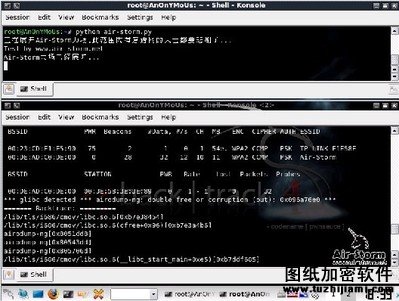

运行构造畸形数据包的利用脚本,产生一个虚假AP热点,连续发送该数据包,抓包程序一但侦测到该热 点,便会出错溢出

瞧 瞧,溢出了吧…效果很明显,立竿见影只要airodump捕捉到这个热点,就会被溢出,使它无法正常抓包

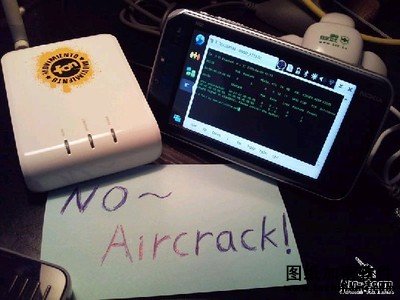

让台openwrt或 ddwrt那种开放性较高的路由一直跑这个脚本的话,就可以当做一台超小型的无线抓包干扰器了,比如让我们的小Fon来完成这个光荣的工作

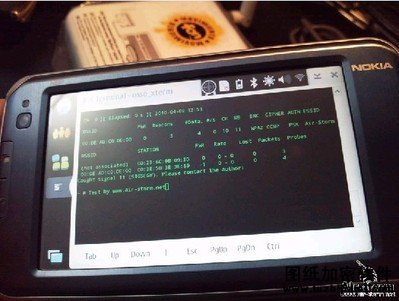

该漏洞目前通杀Aircrack-ng所有版本,所以版本再老也会被攻击,如下 图N810上早期编译的1.0版本的airodump-ng,也被溢出了