(4) 服务的SID标记为Write-Restricted(写限制)

这样只有明确赋予某个服务SID相应权限的资源,该服务才能对该资源有写权限。默认情况下,Base Filtering Engine(BFE)、Media Center Service Launcher(ehstart)、Diagnostic Policy (DPS)、Windows Firewall(MpsSvc)等服务的SID标记为Write-Restricted(写限制),如附图所示。

(5) 减少不必要的特权

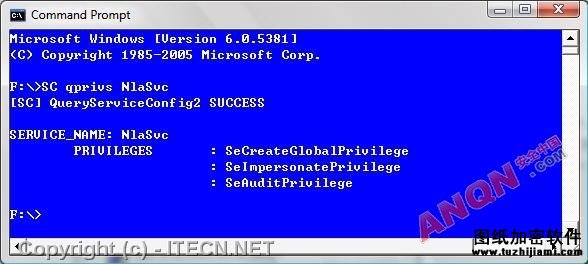

现在大多数服务不再直接继承宿主进程的所有特权,(服务控制管理器)会自动删除所有不必要的特权。还是以“Network Location Awareness”(NlaSvc)服务为例,用“SC /qprivs”命令查看该服务的特权,可以发现相对其宿主进程svchost而言,少了很多不必要的特权(现在只有三个特权)。

内部网络

Windows Vista在内部网络层面上亦做足安全措施,本文着重介绍其中的两大安全特性:Windows防火墙和网络访问保护。

1.Windows防火墙

和其前任XP不同,Vista里内置的Windows防火墙则是“内外兼修”。不仅可以很好地管理入站连接,也可以通过管理出站连接。

其中入站连接的管理可以通过传统的Firewall.cpl控制面板组件进行,也可以通过Administrative Tools下的“Windows Firewall with Advanced Security”管理单元进行管理,具体方法可以参考MVP刘晖的文章《Windows Vista四月专题系列四:体验Windows Vista 5365》。

出站连接则必须通过“Windows Firewall with Advanced Security”管理单元进行配置。可以在左侧的控制台树里右键单击Outbound Rules,然后单击“New Rule”,然后指定所需指定的程序(或者端口、预设规则等),然后指定所需的操作、规则名称即可。

双击新建的规则,还可以对其进行进一步微调,如附图所示。

2.网络访问保护

如果说Windows防火墙主要是保护Vista计算机本身,则网络访问保护(NAP:Network Access Protection)就是为了防止不健康的Vista计算机感染内部网络,从而提高整个内部网络的安全性。

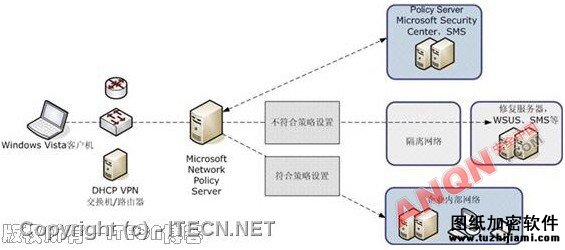

NAP的大致原理是当一台Windows Vista客户机试图访问内部网络时,首先由企业内部网络中的健康按照事先制定的策略对其进行审核,例如可以检查其是否安装了最新的Windows更新、安装了最新的定义、是否安装了明令禁止的软件等。

如果发现该Vista客户机不满足健康策略(例如没有安装必要的Windows更新),则不允许该客户机联入企业内部网络,而是让其连接到安全修复服务器(例如WSUS)上,重新安装这些重要Windows更新,然后才允许该客户机访问内部网络。整个原理如附图所示。