InfoStealer是一种木马,功能为汇集受害计较机系统用户的敏感信息,并将其转发到一个预定的位置,而汇集的信息包含财务信息,登录根据,暗码或都有,这些信息可能被出售在暗盘上。AVAST将其定名为MSIL:Agent-AKP。

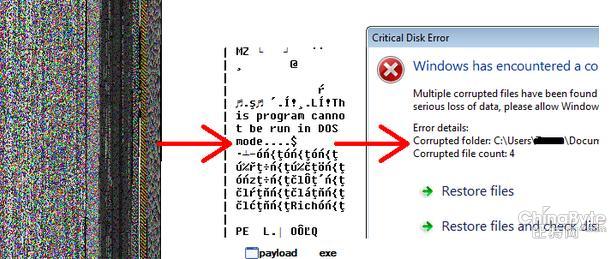

下面,我们就来看看一个经由过程exploit kit(全主动报复打击东西)摆设在受害者电脑上的歹意.NET文件。用反编译器打开该文件后,发现资本中只包含以下干扰图片:

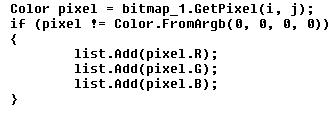

以位图编制打开图片,一个像素一个像素的措置。对每个像素,它其实不长短黑即白(ARGB不便是0×00000000),3种色彩提取并保留在一个列表中,一个值接着一个值,一列接着一列。

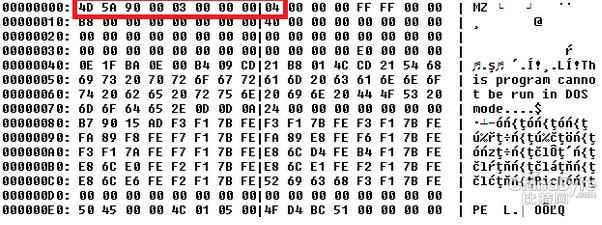

当我们提掏出整张列表后,获得以下的成果。寄望MZ标识,恰是可履行文件的开首:

很较着,我们正在对一个obfuscator(混合器),它从位图中转换数据,机关可履行文件。

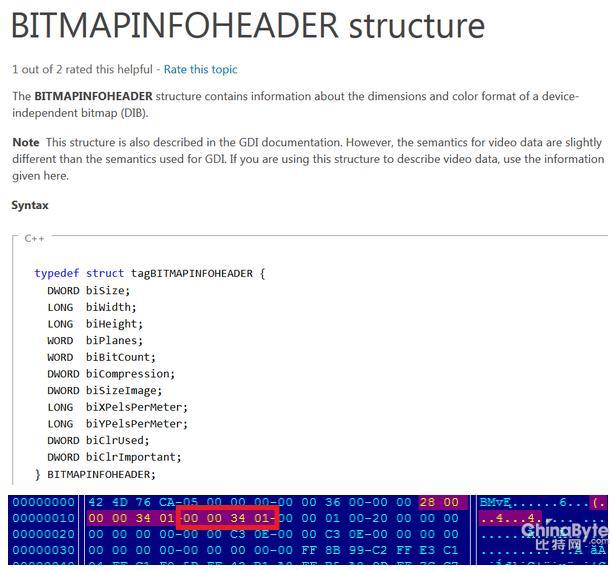

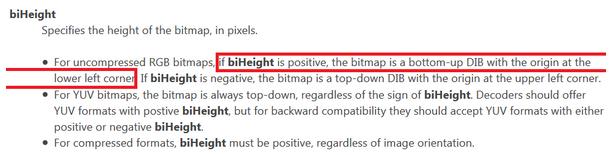

单单的查看这个位图文件,其实不克不及当即意想到它还存储着可履行文件。对比BITMAPINFOHEADER和它的bitHeight项,我们可以看到它的值是0X134。

按照文档,假定biHeight是正值,响应的位图就是自底而上的DIB(与设备无关的位图),它的肇端点在较低的靠左的位置。

下图揭示了这个可履行文件的前9个字符是若何隐躲在位图中的。一个像素包含3个字符,随后的下一列是下一组3字符(自底而上)。我们发现红色标识的字符恰是可履行文件的MZ特点:4D5A90 000300 000004。

细心不雅察Payload

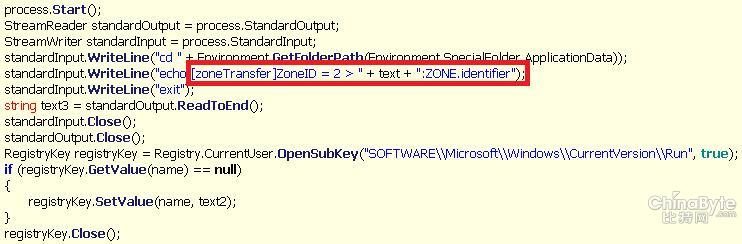

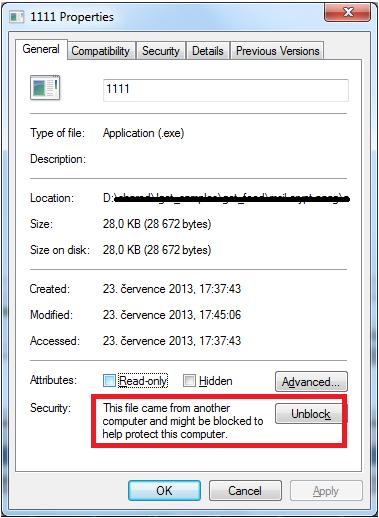

Payload从位图中被提掏出来,原始文件有两个位图,此中一个解析后是用.NET写的加载器,装载进内存并履行第二个二进制文件。第一个二进制文件经由过程点窜zone.identifier 来点窜数据流。

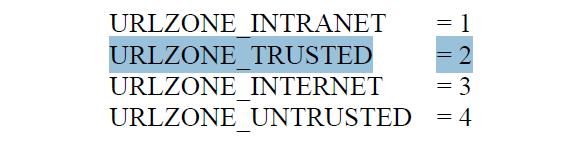

硬盘上的任何文件都或有没有被付与了:zone:identifier的数据流,它包含了这个原始文件的zone信息。假定文件来自Internet,它的zone值是3;假定来自本地,zone值就是0。

这里的歹意文件试图将zone值设为2,表白是URLZONE_TRUSTED。

这个区域的存在是因为安然启事考虑。某些法度/把持系统可能会陈述与此类文件有关的安然信息。

第二个汇编码是从第二个位图源文件中提取的。它经由过程成立Win7zip注册表Uuid值来生成。

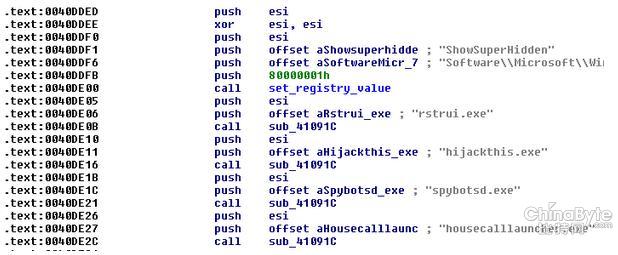

经由过程成立[HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options],运行以后将禁用几个安然方案,将调试器的值设置成一个不存在的exe文件路径,每当用户试牟利用受影响的法度时,Windows将运行“调试”出来的值来代替本来的值,如许便可以成功的禁用此类法度。下图显示了经由过程点窜此注册表项禁用的法度的列表。

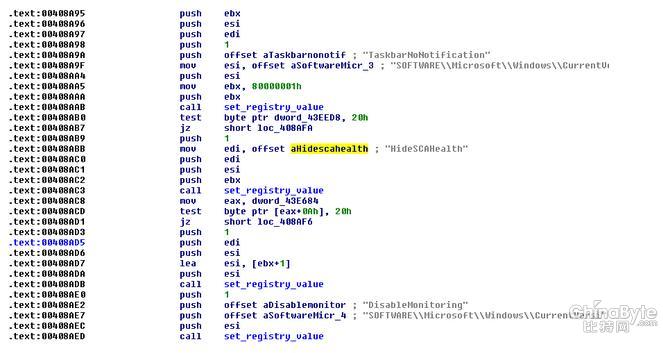

一样操纵点窜注册表项禁用安然组件:

[HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\Explorer]。将HideSCAHealth的值设置成1来禁用Action Center。Notification balloons的禁用可以经由过程点窜TaskbarNoNotification的注册表项来达成。

在[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\WindowsBackup],点窜DisableMonitoring注册表项,可以禁用Windows备份通知。

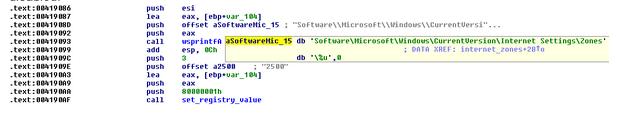

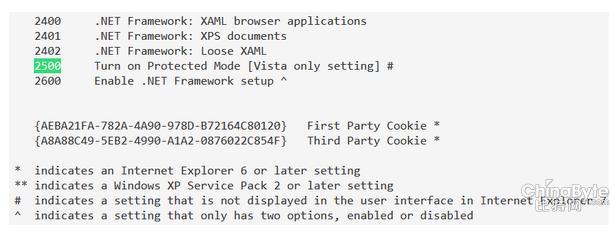

经由过程对注册表项2500键值进行设置,设置为3-禁用,便可以封锁Internet Explorer的呵护模式。

假定发现装有以下的FTP软件,就会盗取它们的认证日记:

FileZilla

SmartFTP

CoreFTP

FlashFXP

WinSCP

FTP Commander

可以在它的body中看到以下字符:

FileZilla\sitemanager.xml

SmartFTP\Client 2.0\Favorites

SmartFTP

Software\FTPWare\CoreFTP\Sites

FlashFXP

Sites.dat

Quick.dat

Software\Martin Prikryl\WinSCP 2\Sessions

%s\FTP Commander

%s\FTP Commander Deluxe

Ftplist.txt

它一样可以点窜注册表项:

注册表项[HKEY_LOCAL_MACHINE\Software\JavaSoft\Java Plug-in\{version}\UseJava2IExplorer]的种类是REG_DWORD,设置成0的意思就是禁用JAVA;设置成1的意思就是启用JAVA。

注册表项 [HKEY_CURRENT_USER\Software\Adobe\Acrobat Reader\{version}\Privileged\bProtectedMode]的种类是REG_DWORD,设置成0就是禁用;设置成1就是启用。

(木马)作者力求保留将来再次传染该系统的可能。一旦用户再次登录exploit kit,传染将再次产生。

InfoStealer同时也向作者陈述被进侵电脑上安装的一些软件,经由过程鉴定是不是存在以下的文件、目次或注册表键值:

Software\Valve\Steam

jagexcache

SOFTWARE\Blizzard Entertainment

.minecraft

League of Legends

Software\Skype

例如,“jagexcache”的呈现表白在线游戏RuneScape,“.minecraft”表白Minecraft,注册表键值“SOFTWARE\\Blizzard Entertainment”或“Software\Valve\Steam”奉告我们或许机械上安装着这来自这些游戏厂商的游戏。“League of legends”和”Software\Skype”这些字符不言自明。

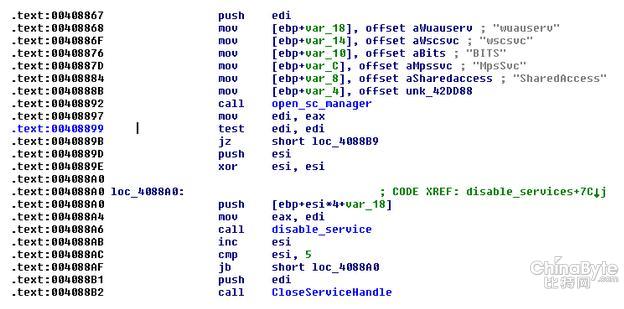

InfoStealer禁用了一些系统办事。Wuauserv就是“Windows Update service”,wscsvc就是“Security Center”,mpssvc就是“Windows Firewall”,BITS是“Background Intelligent Transfer Service”。

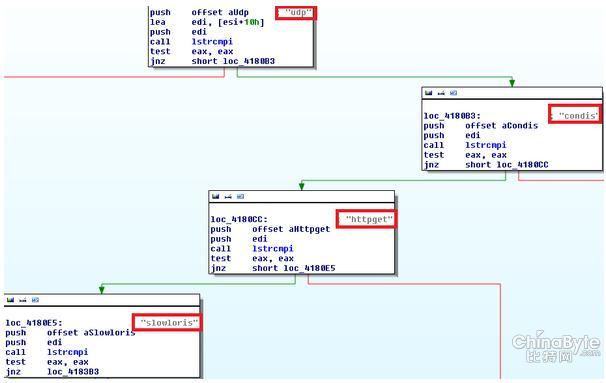

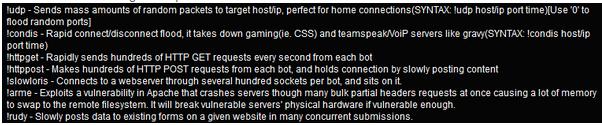

它也具有“洪水”报复打击方针办事器的能力。

当我们试图搜索上面说起的号令时,我们发现了一个地下论坛,以下描述:

经由过程向[HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run]下添加“AudioDriver32”值,就可以达到永久存在的结果,即便机械重启。

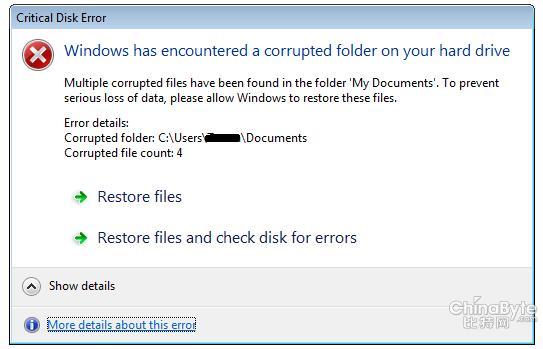

InfoStealer木马经由过程揭示以下的弊端信息提示窗的智慧编制来利诱用户,使其可以晋升权限运行。

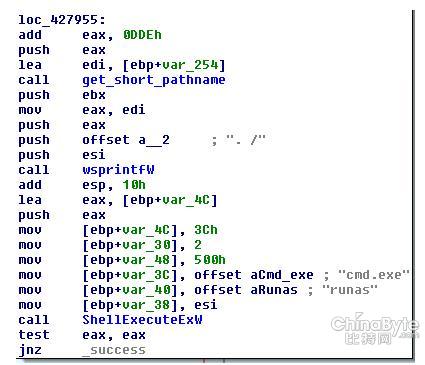

不管点“Restore files”仍是“Restore files and check disk for errors”后,都履行下面的代码。

InfoStealer利用ShellExecute函数履行本身。要寄望“runas”号令,试图以晋升的权限运行法度。假定一个用户被提示UAC(用户拜候节制),他很可能会承诺该法度运行,因为它需要“restore his corrupted document files”。

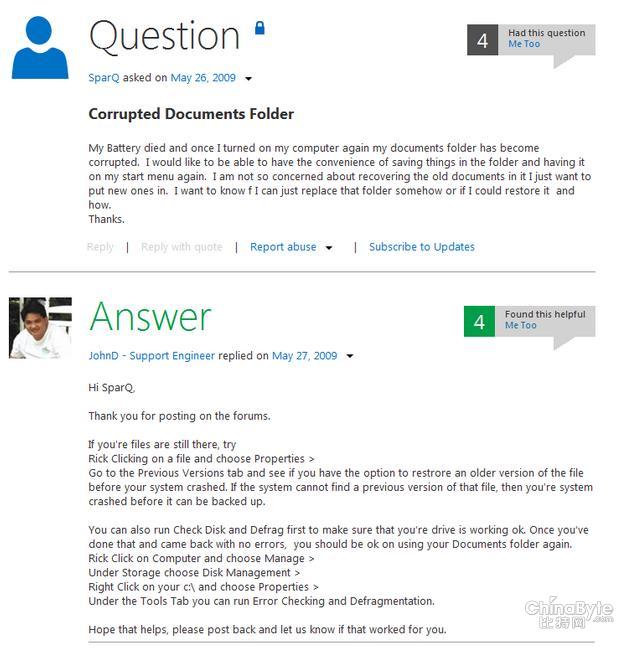

假定用户点击了“More details about this error”, 以下的页面将会打开。它是正常的微软社区页面,用户在此发问、答复相干标题问题。

这里的标题问题恰是与“Corrupted Documents Folder”相干的,与揭示给受害用户的犯错信息窗口相干。

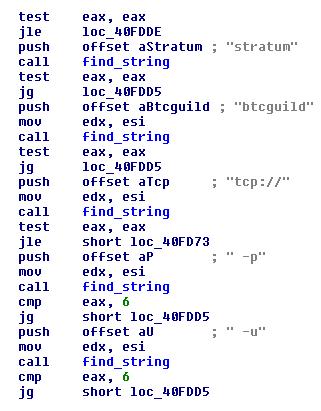

InfoStealer扫描所有正在运行的过程和它们的启动号令行参数。这些号令行会被解析,假定匹配以下的模式,它们还会被陈述给(木马)作者。这些模式代表着比特币发掘的进行。假定cgminer在进侵电脑上运行,将会被陈述。

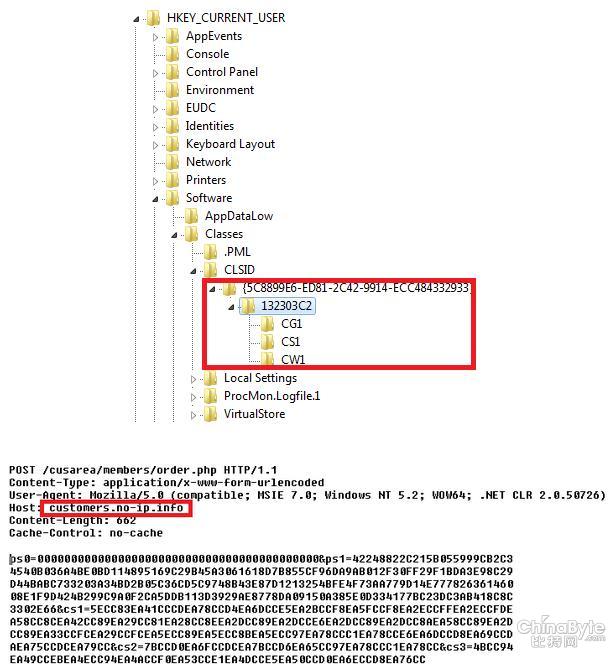

所有获得的数据存放在[HKCU\Software\Classes\CLSID\{GUID}]注册表键值中,这些信息稍后会被发送给报复打击者。

总结

上面所揭示的歹意软件试图盗取多种法度的认证信息,或起码陈述它们的存在。经由过程点窜多处系统注册表值来避免安然软件或action center的通知办事的运行,且该信息盗取者针对的对象为终端用户。